kof2000

级别:光明使者

威望:0

经验:4

货币:5218

体力:

来源:VisualStudio

总发帖数:2017

注册日期:2002-03-06

|

|

查看 查看  邮件 邮件  主页 主页  QQ QQ  消息 消息  引用 引用  复制 复制  下载 下载

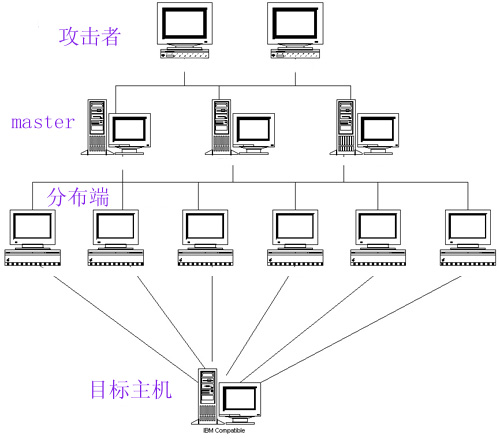

该攻击方式称为分布式D.O.S(Distributed Denial Of

Service)攻击。国外一些高性能的商业网络和教育网络遭受到了这种攻击。它利用攻击者已经侵入并控制的主机(可能是数百台),对某一单机发起攻击。在悬殊的带宽力量对比下,被攻击的主机会很快失去反应。这种攻击方式被证实是非常有效的,而且非常难以抵挡。

一般的人比较难以顺利实现这些攻击。因为攻击者必须熟悉一些入侵技巧。出现在一些黑客网站上的两个已知工具可以帮助实现这种攻击。它们是trin00和Tribe

Flood

Network。源代码包的安装使用过程是比较复杂的,因为编译者首先要找一些internet上有漏洞的主机,通过一些典型而有效的远程溢出漏洞攻击程序,获取其系统控制权,然后在这些机器上装上并运行分布端的攻击守护进程,下面简单地介绍一下trin00的结构:

trin00由三部分组成:

1、客户端

2、主控端(master)

3、分布端(broadcast)---攻击守护进程

------------------------------------

1、客户端可以是telnet之类的常用连接软件,客户端的作用是向主控端(master)发送命令。它通过连接master的27665端口,然后向master发送对目标主机的攻击请求。

2、主控端(master)侦听两个端口,其中27655是接收攻击命令,这个会话是需要密码的。缺省的密码是"betaalmostdone"。master启动的时候还会显示一个提示符:"??",等待输入密码。密码为

"gOrave",另一个端口是31335,等候分布端的UDP报文。

在7月份的时候这些master的机器是:

129.237.122.40

207.228.116.19

209.74.175.130

3、分布端是执行攻击的角色。分布端安装在攻击者已经控制的机器上,分布端编译前植入了主控端master的IP地址,分布端与主控端用UDP报文通信,发送到主控端的31355端口,其中包含"*HELLO*"的字节数据。主控端把目标主机的信息通过27444

UDP端口发送给分布端,分布端即发起flood攻击。

攻击者-->master-->分布端-->目标主机

通信端口:

攻击者 to Master(s): 27665/tcp

Master to 分布端:

27444/udp

分布端 to Master(s): 31335/udp

从分布端向受害者目标主机发送的D.O.S都是UDP报文,每一个包含4个空字节,这些报文都从一个端口发出,但随机地袭击目标主机上的不同端口。目标主机对每一个报文回复一个ICMP

Port Unreachable的信息,大量不同主机发来的这些洪水般的报文源源不断,目标主机将很快慢下来,直至剩余带宽变为0。

DDos式攻击的步骤

透过寻常网路(网络)连线,使用者传送讯息要求服务器予以确认。服务器于是将连线许可回传给使用者。使用者确认后,获准登入服务器。

但在“拒绝服务”式攻击的情况下,使用者传送众多要求确认的讯息到服务器,使服务器充斥这种垃圾讯息。所有的讯息都附上捏造的地址,以至于服务器设图回传确认许可时,无法找到使用者。服务器于是暂时等候,有时超过一分钟,然后再切断连线。服务器切断连线时,骇客再度传送新一波佯装成要求确认的讯息,再度启动上述过程,导致服务器无法动弹,服务无限期停摆。这种攻击行动使网站服务器充斥大量要求答覆的讯息,导致系统不胜负荷以至于当机。

这种分布式拒绝服务攻击示意图如下:

*----------*

| |

| 攻击者 |

| |

*----------*

|

|

*----------*

| |

| 主控端

|

| |

*----------*

|

(指挥各个分节点进行攻击)

|

*------------*------*------*------------*

| | | |

|

| | |

v v v v

*----------* *----------* *----------*

*----------*

| | | | | | | |

| 代理端 | | 代理端 | | 代理端 | | 代理端 |

| | | | | | | |

*----------* *----------* *----------*

*----------*

/ /

/ /

/ /

(大量的垃圾数据包进行攻击)

/ /

/ /

/

/

V V V V

*-----------------------*

| |

| 被攻击服务器 |

| |

*-----------------------*

根据网络通讯异常现象监测分布式拒绝服务攻击

许多人或工具在监测分布式拒绝服务攻击时常犯的错误是只搜索那些DDoS工具的缺省特征字符串、缺省端口、缺省口令等。要建立网络入侵监测系统(NIDS)对这些工具的监测规则,必须着重观察分析DDoS网络通讯的普遍特征,不管是明显的,还是模糊的。

DDoS工具产生的网络通讯信息有两种:控制信息通讯(在DDoS客户端与服务器端之间)和攻击时的网络通讯(在DDoS服务器端与目标主机之间)。

根据以下异常现象在网络入侵监测系统建立相应规则,能够较准确地监测出DDoS攻击。

异常现象0:虽然这不是真正的"DDoS"通讯,但却能够用来确定DDoS攻击的来源。根据分析,攻击者在进行DDoS攻击前总要解析目标的主机名。BIND域名服务器能够记录这些请求。由于每台攻击服务器在进行一个攻击前会发出PTR反向查询请求,也就是说在DDoS攻击前域名服务器会接收到大量的反向解析目标IP主机名的PTR查询请求。

异常现象1:当DDoS攻击一个站点时,会出现明显超出该网络正常工作时的极限通讯流量的现象。现在的技术能够分别对不同的源地址计算出对应的极限值。当明显超出此极限值时就表明存在DDoS攻击的通讯。因此可以在主干路由器端建立ACL访问控制规则以监测和过滤这些通讯。

异常现象2:特大型的ICP和UDP数据包。正常的UDP会话一般都使用小的UDP包,通常有效数据内容不超过10字节。正常的ICMP消息也不会超过64到128字节。那些尺寸明显大得多的数据包很有可能就是控制信息通讯用的,主要含有加密后的目标地址和一些命令选项。一旦捕获到(没有经过伪造的)控制信息通讯,DDoS服务器的位置就暴露出来了,因为控制信息通讯数据包的目标地址是没有伪造的。

异常现象3:不属于正常连接通讯的TCP和UDP数据包。最隐蔽的DDoS工具随机使用多种通讯协议(包括基于连接的协议)通过基于无连接通道发送数据。优秀的防火墙和路由规则能够发现这些数据包。另外,那些连接到高于1024而且不属于常用网络服务的目标端口的数据包也是非常值得怀疑的。

异常现象4:数据段内容只包含文字和数字字符(例如,没有空格、标点和控制字符)的数据包。这往往是数据经过BASE64编码后而只会含有base64字符集字符的特征。TFN2K发送的控制信息数据包就是这种类型的数据包。TFN2K(及其变种)的特征模式是在数据段中有一串A字符(AAA……),这是经过调整数据段大小和加密算法后的结果。如果没有使用BASE64编码,对于使用了加密算法数据包,这个连续的字符就是“”。

异常现象5:数据段内容只包含二进制和high-bit字符的数据包。虽然此时可能在传输二进制文件,但如果这些数据包不属于正常有效的通讯时,可以怀疑正在传输的是没有被BASE64编码但经过加密的控制信息通讯数据包。(如果实施这种规则,必须将20、21、80等端口上的传输排除在外。)

说到黑客的终极武器,那就真的不得不说到DDoS了。可能某些用户对这个东西不是十分

的了解,不过从事计算机安全的人员却往往是听到这个名字,其程度比谈虎色变还要严重。

究竟这个DDoS有什么地方那么恐怖呢,下面会为你作一些简单的说明。

通常,DoS攻击的目标是你网络的TCP/IP内层结构,而这些攻击分为三种:一种是利用T

CP/IP协议的漏洞;二种是利用给定的TCP/IP协议栈软件的弱点;第三种是不断尝试的野蛮攻击

。

起这个黑客软件的破坏力,那就不可以不说起网络安全界鼻祖CERT被攻击的事情了。5月

22日,星期二,这本来只是Pittsburgh Carnegie Mellon大学CERT 交流中心的一个寻常的日

子。可是就在这一天,被认为是计算机安全的泰斗的CERT将在这一天被黑客们"离散的服务拒

绝"(DDoS)的攻击手段踢出网络。另外,微软、雅虎和Exodus都在过去的12个月里遭到了DDo

s的毒手;可能成为下一个目标很可能就是你或者是你的客户喔。毕竟,如果有人真的想要用

DDoS攻击你的服务器而使其瘫痪,他们是绝对有能力做到的,而且是防不胜防。

“离散的服务拒绝”主要是通过阻止你的服务器发送你所提供的服务而工作的。要达到

这个目的,黑客可以有很多种方法,例如最典型的就是Outlook e-mail 蠕虫病毒Melissa及

其同类了,因为它们可以驱使Outlook 程序的客户端向服务器不停的发出充满了蠕虫病毒的

信件直到服务器在重压之下瘫痪。很多人一提到DoS攻击的过程,就会联想到是用很多无用的

信息来阻塞网络,以此来达到使其瘫痪的目的。其实这只是其中一个比较典型的方法。事实

上还有一种方法其实也是非常有效的,那就是名为消耗服务器资源方式的攻击。这种攻击是

用一个低速的modem连接来进行的。

其中,Mazu网络公司设计的TrafficMaster Inspector是一种对付DDoS的好工具。通过不

停地进行以G为单位的以太网速度的数据检查,并且尽可能远的追溯数据来源。简单的说,M

azu希望能够实时的探测到网络攻击,然后让正常的数据包通过同时将DDoS数据包阻挡起来。

它对网络的这种保护使得它适合于ISP和数据中心服务器。

对于企业用户来说,可以通过安装一些软件例如防火墙和象Zone Labs 公司的Zone Ala

rm

Pro等,这些都可以起到免受或克制DDoS攻击的作用。另外,企业用户也可以寻求Asta 网

络公司的帮助。Asta

网络公司开发了一种Vantage系统,这种系统可以起到一种类似于反病

毒软件的作用,主要是起到预防的作用,当它发现了可能的攻击,Vantage系统会提示网络管

理员,然后网络管理员就能使用路由过滤器甚至在数据流传送的途中关闭网络服务器来阻止

攻击。而这个系统是通过分析和寻找可能的DDoS攻击的在一般攻击前的特点,它不停地将网

络上数据包和已知的DDoS数据包的定式比较,这些定式包括流往域名服务器(DNS)的非标准的

数据流,如果当它发现问题的时候,就会提示网络管理员了。

上面已经说过,DDoS其中的一种破坏方法就是破坏TCP/IP协议。其中最典型的例子就是

Ping of

Death攻击啦,这些黑客建造了一个超过了IP标准的最大长度--65535个字节的IP数

据包。(Sinbad注:Ping 'o

Death攻击是发送多个IP分片,总长度超过65535;jolt2才是连

续发送一个偏移量很大的数据包)当这个"浮肿的"数据包到达的时候,,它就使得一个使用

脆弱的TCP/IP协议软件和*作系统的服务器瘫痪。另外一个进行攻击的例子是Teardrop, 它

主要是利用了系统重组IP数据包过程中的漏洞工作的。一个数据包在从互联网的另一端到你

这里的路上也许会被分拆成更小的数据报文。这些数据报中的每一个都拥有最初的IP数据报

的报头,同时还拥有一个偏移字节来标示它拥有原始数据报中的哪些字节。通过这些信息,

一个被正常分割的数据报文能够在它的目的地被重新组装起来,并且网络也能够正常运转而

不被中断。当一次Teardrop攻击开始时,你的服务器将受到拥有重叠的偏移字段的IP数据包

的轰炸。如果你的服务器或是路由器不能丢弃这些数据包而且如果企图重组它们,你的服务

器就会很快瘫痪。如果你的系统被及时更新了,或者你拥有一个可以阻挡Teardrop数据包的

防火墙,你应该不会有什么麻烦。

另外还有就是利用TCP/IP协议本身的漏洞来进行攻击的手段,这些手段也不少,其中最

流行的SYN攻击。SYN工作的原理就是利用两个互联网程序间协议握手的过程进行的攻击。协

议握手的过程如下,其中一个应用程序向另一个程序发送一个TCP SYN(同步)数据包。然后目

标程序向第一个程序发送一个TCP-ACK应答数据包作为回答;第一个程序最后用一个ACK应答数

据包确认已经收到。一旦这两个程序握手成功,它们就准备一起运行了。 SYN攻击用一堆TC

P

SYN数据包来淹没它的受害者。每个SYN数据包迫使目标服务器产生一个SYN-ACK应答数据包

然后等待对应的ACK应答。这很快就导致过量的SYN-ACK一个接一个的堆积在缓存队列里。当

缓存队列满了以后,系统就会停止应答到来的SYN请求。 如果SYN攻击中包括了拥有错误IP源

地址的SYN数据包,情况很快就会变得更糟。在这种情况下,当SYN-ACK被送出的时候,ACK应

答就永远不会被收到。飞快充满的缓存队列使得合法程序的SYN请求无法再通过。 更加厉害

的是,与之相似的Land攻击手段使用欺骗性的SYN数据包,它带有一个伪装的IP地址,使得它

看起来像是来自你自己的网络。现在,SYN攻击就像是来自于你防火墙的内部,这使得问题更

加严重。

大多数时新的*作系统和防火墙可以阻止SYN攻击。另一个简单的阻止SYN攻击的方

法是阻塞掉所有带有已知的错误的IP源地址的数据包。这些数据包应该包括带有错误的为内

部保留的IP地址的外部数据包。

另外还有Smurf攻击和用户数据报文协议冲击。这两种攻击都使用了同一的手段。当你被

Smurf攻击的时候,攻击者用互联网控制信息协议(ICMP)的应答数据包--一种特殊的ping数据

包来填充你的路由器。这些数据包的目的IP地址同时是你的广播地址,这使得你的路由器将

ICMP数据包广播到网络上的每一台主机。不言自明的是,对于一个大型网络来说,它将引起

巨大的网络信息流量。而且,就像Land攻击那样,如果黑客将Smurf攻击和欺骗手段结合起来

,破坏力就更大。

免Smurf攻击的一种简单的方法就是在路由器中禁用广播地址并且设置你

的防火墙来过滤ICMP应答协议。你也可以设置你的服务器来使得它不对发送ICMP数据包到IP

广播地址的要求做出响应。这些设置不会影响到你的网络的正常工作因为很少有应用程序使

用IP协议的广播功能。

不过要对付采用UDP冲击方法的DoS攻击就不那么容易了,因为一些合法的应用程序,比

方说RealVideo,也使用UDP协议。在一次UDP冲击中,攻击者伪造出一个请求,将一个系统的

UDP开启测试服务程序与另一个系统的UDP应答程序连在一起。UDP开启测试服务程序是一个用

于测试的从收到的数据包产生字符的程序。结果是,由UDP开启测试服务程序伪随机产生的字

符在两个系统间不停的被反射,使得合法应用程序的带宽要求得不到满足。

一种阻止UDP攻击的方法是禁用或者过滤对主机的所有UDP服务要求。只要你允许非服务

请求的UDP请求通过,使用UDP协议的或是把UDP协议当作备用数据传输协议的通常的应用程序

将继续正常工作。

使用这些防御的方法,你可能认为应付DoS攻击就像应付一根火腿肠一样

容易。你错了。因为发动DDoS攻击是如此的容易,任何心怀不轨的人都能组织起几十台甚至

上百台计算机来对你的系统发动DoS攻击。 单是巨大的参与攻击的计算机的数量就能冲垮你

的堡垒并将你的网络塞满垃圾信息。使用Tribe Force Network(TFN),Trin00或是Stacheld

raht这样的工具,任何人都可以将DDoS的攻击"僵尸"植入一些毫无防范的系统中。然后,攻

击者发送攻击目标的信息以及攻击的指令。DDoS瞬间即至。 这些在1997年到1999年被发明的

攻击方法是容易被察觉的。但是,新一点的DDoS却使用"脉动僵尸。"这种攻击手段并不使用

野蛮的攻击,而是发送一波一波的小带宽的数据,这样,它们就能绕过那些为密集进攻而设

置的网络警报器。

DDoS攻击只可能增加。随着互联网的扩大,更多的用户将获得对网络的宽带接入,这给

了黑客们更多的可以利用的系统。

火上浇油的是,微软将它的Windows XP*作系统定位为下

一代的面向大多数消费者的*作系统,Windows

XP将使用"原始的"TCP/IP套接字。通常,程

序员们在编写程序时使用与其功能相关的套接字--套接字是一种将应用程序与TCP/IP相连的

软件对象。

TCP/IP协议同时定义了一种SOCK_ROW的套接字类型。并不是所有的*作系统支持这种套

接字,但是Unix和Windows XP支持。使用原始套接字,一个程序员可以编写代码调用任何TC

P/IP套接字。只要对不按TCP/IP标准进行编程很在行,原始套接字就能让程序员编写非法的

应用程序,比方说DDoS僵尸,因为它们允许程序员以一种无法预料的方式使用广泛流行的套

接字。例如,你可以使用原始套接字来编写DDoS攻击程序,它们使用套接字80--Web超文本传

输协议选择的套接字,来获取它的指令。

虽然Windows 2000,Unix和它的后代,Linux

和BSD*作系统,也支持原始套接字,但这

些*作体统是被拥有足够技术的行家照看着的。这些用户即使不能使他们的系统以适当地方

式运行,他们也懂得如何锁定这些系统。但是XP却将由一个刚刚从电脑城里将它买回来的人

看管,它远不太可能被一个专家级的管理员来使用并查找出新的DDoS代理程序。 因为这一点

,Gibson

研究团体的Steve Gibson预言说目前DDoS攻击的爆炸式的增长(据Gibson估计为每

星期4,000次)将大幅度增加。从理论上讲,这将使互联网本身因为成百上千的DDoS攻击而减

慢速度。

除了保护你的系统不被DDoS 僵尸和上面所述的方法攻击,你还应该鼓励任何使用宽带互

联网的人安装一个基本的防火墙。ZDNet的下载站点有一长串的个人防火墙,这些防火墙易于

使用并且提供基本的保护功能。

Zone Labs公司的ZoneAlarm就是一种由专家推荐给那些想要

了解在他的网络连接上究竟发生了些什么的初级用户的软件。在一位朋友的使用DSL连接的电

脑上使用了ZoneAlarm后我们发现了两个,不是一个,蓄势待发的DDoS僵尸。我们还注意到每

天都有人企图非法闯入他的系统。如果你拥有宽带连接,那么安全不仅仅是一个好主意,它

是一种必要。

什么样的防御是足够的呢?只有时间和经验才能告诉我们,但是如果现在你不打算保护你

不受DDoS的攻击,你不仅有失去网络连接的危险,你本身就可能成为网络安全问题的一部分

了。所以,现在开始防备还来得及喔。

拒绝服务攻击的英文意思是Denial of Service,简称DoS。这种攻击行动使 网站服务器充斥大量要求回复的

信息,消耗网络带宽或系统资源,导致网络或系统不胜负荷以至于瘫痪而停止提 供正常的网络服务。

以下的图示可解释这类攻击的过程,以及公司、企业应如何加以防范。

“拒绝服务”是如何攻击的

参照图示:

通过普通的网络连线,使用者传送信息要求服务器予以确定。服务器于是回

复用户。用户被确定后,就可登 入服务器。

参照图示:

“拒绝服务”的攻击方式为:用户传送众多要求确认的信息到服务器,使服 务器里充斥着这种无用的信息。

所有的信息都有需回复的虚假地址,以至于当服务器试图回传时,却无法找到用 户。服务器于是暂时等候,有时

超过一分钟,然后再切断连接。服务器切断连接时,黑客再度传送新一批需要确 认的信息,这个过程周而复始, 最终导致服务器无法动弹,瘫痪在地。

如何阻挡“拒绝服务”的攻击

参照图示:

阻挡“拒绝服务”的攻击的常用方法之一是:在网络上建立一个过滤器(fi lter)或侦测器(sniffer),

在信息到达网站服务器之前阻挡信息。过滤器会侦察可疑的攻击行动。如果某种 可疑行动经常出现,过滤器能

接受指示,阻挡包含那种信息,让网站服务器的对外连接线路保持畅通。

分布式拒绝服务攻击

------------------

分布式拒绝服务攻击的英文意思是Distributed Denial of

Service,简称D DoS。 以下是一个典型的分布式拒绝服务攻击网络结构图:

参照图示:

攻击者在Client(客户端)*纵攻击过程。每个Handler(主控端)是一台已 被入侵并运行了特定程序

的系统主机。每个主控端主机能够控制多个Agent(代理端)。每个代理端也是一 台已被入侵并运行另和种

特定程序的系统主机。每个响应攻击命令的代理端会向被攻击目标主机发送拒绝 服务攻击数据包。

至今为止,攻击者最常使用的分布式拒绝服务攻击程序包括4种:Trinoo、T FN、TFN2K和Stacheldraht。

为了提高分布式拒绝服务攻击的成功率,攻击者需要控制成百上千的被入侵 主机。这些主机通常是Linux和

SUN机器,但这些攻击工具也能够移植到其它平台上运行。这些攻击工具入侵主机 和安装程序的过程都是自动化 的。这个过程可分为以下几个步骤:

1、探测扫描大量主机以寻找可入侵主机目标。

2、入侵有安全漏洞的主机并获取控制权。

3、在每台入侵主机中安装攻击程序。

4、利用已入侵主机继续进行扫描和入侵。

由于整个过程是自动化的,攻击者能够在5秒钟内入侵一台主机并安装攻击工 具。也就是说,在短短的一

小时内可以入侵数千台主机。

几种常见分布式拒绝服务攻击工具的特征

------------------------------------

以下是攻击者常用的分布式拒绝服务攻击工具:

◆ Trinoo

客户端、主控端和代理端主机相互间通讯时使用如下端口:

1524 tcp

27665 tcp 27444 udp 31335 udp

重要提示:以上所列出的只是该工具的缺省端口,仅作参考。这些端口可以轻 易被修改。

◆ TFN

客户端、主控端和代理端主机相互间通讯时使用ICMP ECHO和ICMP ECHO REPL Y数据包。

◆ Stacheldraht

客户端、主控端和代理端主机相互间通讯时使用如下端口和数据包:

16660 tcp 65000 tcp ICMP ECHO ICMP ECHO REPLY

重要提示:以上所列出的只是该工具的缺省端口,仅作参考。这些端口可以轻 易被修改。

◆ TFN2K

客户端、主控端和代理端主机相互间通讯时并没有使用任何指定端口(在运行 时指定或由

程序随机选择),但结合了UDP、ICMP和TCP数据包进行通讯。

对于这几个分布式拒绝服务攻击工具的详细技术分析,请访问中国著名网络 安全组织绿色兵团

站点http://www.isbase.com/)。

拒绝服务攻击工具“进化“过程

--------------------------

最容易的攻击方法之一是拒绝服务(Denial of

Service)攻击。在TCP/IP堆栈 中存在许多漏洞,如允许碎

片包、大数据包、IP路由选择、半公开TCP连接、数据包flood等等,这些都能够 降低系统性能,甚至使系统 崩溃。

每发现一个漏洞,相应的攻击程序往往很快就会出现。每一个攻击程序都是 独立的。一个特定的漏洞攻击

程序往往只影响某一版本的TCP/IP协议(虽然Mircosoft拥有非常庞大的个人计算 机市场,大多数的家庭用户

几乎完全没有意识到这些漏洞的存在,也不知道如何得到和使用安全漏洞的补丁 程序,多种漏洞攻击方法导致 目标系统崩溃的机率相当高。)

拒绝服务攻击程序可从互联网上下载得到,如以下网址:

http://www.technotronic.com/denial.html

http://www.rootshell.com/ ;

接着就是用Unix

shell脚本将多种的拒绝服务攻击程序组合到一个工具里。 “rape“就是这样一种工具: (由“mars“编写,“ttol“改进)

echo “Editted for use with www.ttol.base.org“ echo “rapeing

$IP. using weapons:“ echo “latierra “ echo -n “teardrop v2 “ echo -n

“newtear “ echo -n “boink “ echo -n “bonk “ echo -n “frag “ echo -n

“****ed “ echo -n “troll icmp “ echo -n “troll udp “ echo -n

“nestea2 “ echo -n “fusion2 “ echo -n “peace keeper “ echo -n

“arnudp “ echo -n “nos “ echo -n “nuclear “ echo -n “ssping “ echo

-n “pingodeth “ echo -n “smurf “ echo -n “smurf4 “ echo -n “land “

echo -n “jolt “ echo -n “pepsi “

这种工具的优点是允许一个攻击者使用多种攻击方法同时攻击单个IP地址( 这增加了攻击成功的概率),

但也意味着必须将所有编译好的攻击程序打包好(如Unix的“tar“文件),以方便 传输和进行攻击。

在允许使用多种拒绝服务攻击方法的情况下,同时又是一个单一的、更易于 保存/传输/和使用的已编译程

序,就是类似于Mixter编写的“targa.c“这种程序。Targa程序在一个C源程序中结 合了以下多种攻击方法:

/* targa.c - copyright by Mixter version 1.0 - released

6/24/98 - interface to 8 multi-platform remote denial of service

exploits */ . . .

/* bonk by route|daemon9 & klepto *

jolt by Jeff W. Roberson (modified by Mixter for overdrop effect) *

land by m3lt * nestea by humble & ttol * newtear by

route|daemon9 * syndrop by PineKoan * teardrop by route|daemon9 *

winnuke by _eci */

但是,即使是象“targa“这类多种拒绝服务攻击组合工具,一个攻击者在同一

时间内也只能攻击一个 IP地址。

为了增加攻击的效率,一群攻击者们需要通过IRC频道或电话来保持联系,每

一个人攻击不同的系统, 以实现团体攻击。这种方法在探测漏洞、入侵系统、安装后门和rootkit的行动中 也经常被使用。

即使存在一些使用限制,但至少在两年内,这个工具不断地增加各种攻击程 序,形成了一个名为 “Denial of

Service Cluster“(拒绝服务集群)软件包。“trinoo“工具就是这样 一个例子。而在计算机

黑客界中也有一个由Mixter编写的类似工具“Tribe Flood Network“(TFN)。

与trinoo只实现UDP攻击相比,TFN支持ICMP flood、UDP flood、SYN flood

和Smurf攻击等。这些攻 击通过发送ICMP_ECHOREPLY(ICMP Type 0)包命令控制。TFN也使用了与trinoo一

样的Blowfish加密算法。

我敢担保,这些拒绝服务工具包将会得到进一步的发展与完善,功能更强大

,隐蔽性更强,关键字符串和 控制命令口令将使用更强壮加密算法,甚至对自身进行数字签名,或在被非攻击 者自己使用时自行消毁,使用

加密通讯通道,使用象ICMP这种令防火墙更难监测或防御的协议进行数据包传输 ,等等。

|

首页

首页

小榕软件实验室

小榕软件实验室  刀光雪影

刀光雪影  我找到了一些关于DDOS的资料!

我找到了一些关于DDOS的资料!

将此页发给您的朋友

将此页发给您的朋友

查看

查看 邮件

邮件 主页

主页 QQ

QQ 消息

消息 引用

引用 复制

复制 下载

下载 编辑

编辑 删除

删除 发表于 2002-04-16.17:38:20

发表于 2002-04-16.17:38:20  IP:

IP: